在 Windows Server 2008 之前的作業系統都可以允許單一帳戶從遠端桌面登入多個 Session (工作階段),但是到了 Windows Server 2008 以後 ( 包含 Windows Server 2008 R2 ) 已經改變了預設行為,現在��預設改為限制終端機服務的使用者只能使用一個遠端工作階段,若要修正此功能必須要開啟本機群組原則編輯器才能修正,以下為修改設定的步驟。

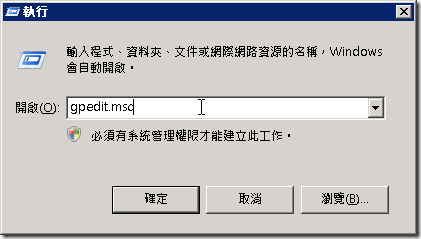

1. 開啟 本機群組原則編輯器 (gpedit.msc)

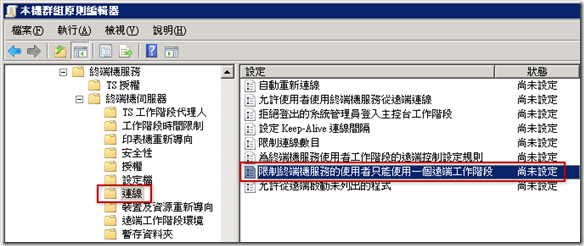

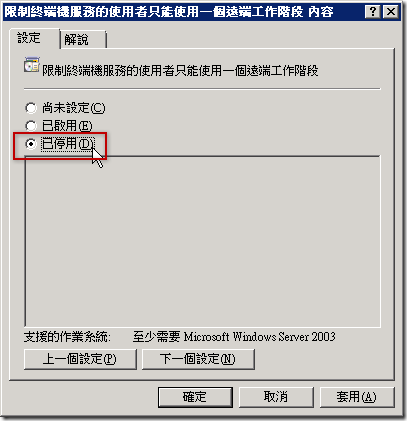

2. 瀏覽至以下路徑,並在右側選單修改限制終端機服務的使用者只能使用一個遠端工作階段:

電腦設定 / 系統管理範本 / Windows 元件 / 終端機服務 / 終端機伺服器 / 連線

3. 最後將該項目設定為停用即可

除了上述方法以外,在 Windows Server 2008 或 Windows Server 2008 R2 也有另一個方法可以設定,但設定的名稱不太一樣,分別講解如下:

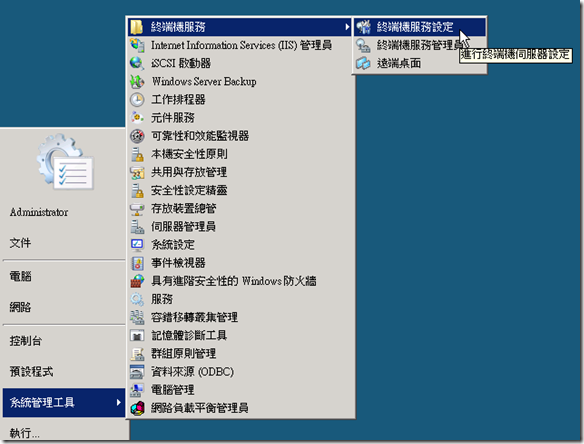

Windows Server 2008 的開啟方式

[開始] / 系統管理工具 / 終端機服務 / 終端機服務設定

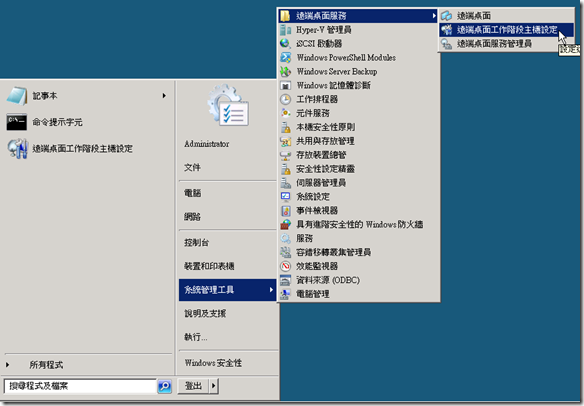

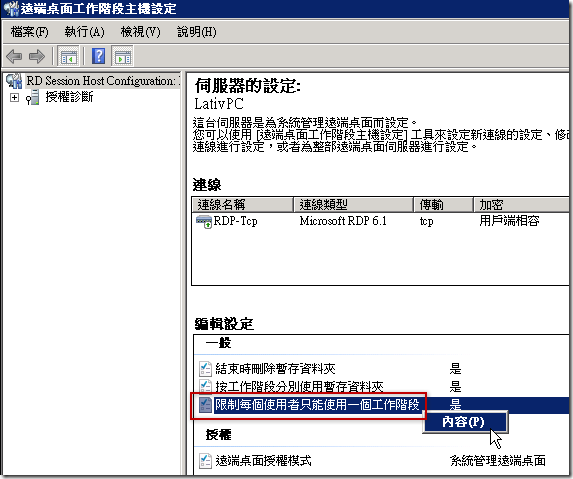

Windows Server 2008 R2 的開啟方式

[開始] / 系統管理工具 / 遠端桌面服務 / 遠端桌面工作階段主機設定

開啟之後可以直接在右邊看到限制每個使用者只能使用一個工作階段的設定值,按下滑鼠右鍵選「內容」即可進行設定變更:

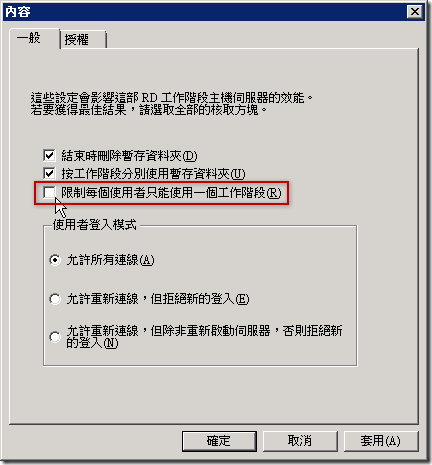

最後將限制每個使用者只能使用一個工作階段勾選項目取消,再按下 [確定] 即可設定完成

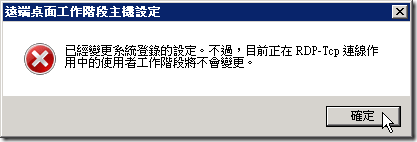

不過如果你在遠端桌面連線時做這個操作會出現以下錯誤畫面,不過並不會影響設定的套用:

相關連結

- MS Windows Server 2008 & multiple RDP connections per user

- Configuring Windows Server 2008 Remote Desktop Administration

- Changes to remote administration in Windows Server 2008

ref by : http://blog.miniasp.com/post/2010/07/26/Restrict-each-user-to-a-single-session-disable.aspx